Gli esperti G DATA hanno scoperto e analizzato una nuova variante del complesso programma spyware Agent.BTZ.

Lo spyware ComRAT attacca network ad alto potenziale con l'obbiettivo di rubare dati sensibili.

Sulla base di dettagli tecnici gli analisti hanno evidenziato che il malware ha la stessa origine di Agent.BTZ, usato per un cyber attacco negli Stati Uniti nel 2008, e presenta somiglianze con lo spyware Uroburos.

I G DATA Security Labs hanno lanciato per la prima volta l'allarme su Uruboros a febbraio del 2014, dopo che questo malware aveva, tra gli altri, attaccato il Ministero degli Esteri belga.

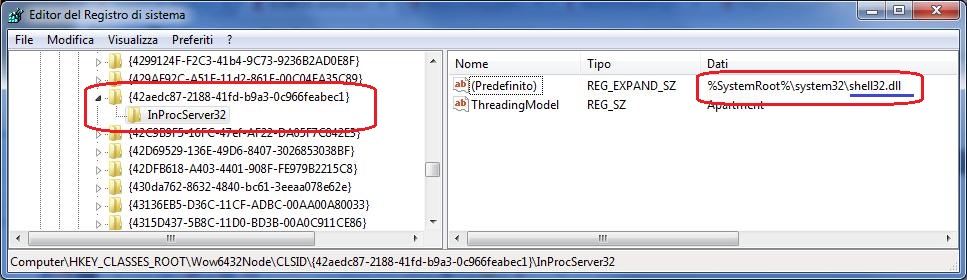

Attraverso l'hijacking di una interfaccia sviluppatore ("COM hijacking"), il malware può inserirsi su un PC e avviare funzioni maligne senza che l'utente se ne accorga, rubando infromazioni altamente sensibili attraverso il traffico dati del browser.

In questo modo i criminali possono usare il tool di amministrazione remota di ComRAT per spiare un sistema infettato per lungo tempo prima di essere scoperti.

Ma cos'è ComRAT?

I G DATA Security Labs hanno battezzato questo spyware "ComRAT" in virtù delle sue proprietà tecniche.

Il nome risulta composto dai termini interfaccia COM (Component Object Model) e RAT (Remote Administration Tool).

Gli oggetti COM sono spesso utilizzati per hackerare un computer, offrendo ai programmatori di malware un nascondiglio dove possono operare senza che gli utenti o la protezione antivirus se ne accorgano, il tutto al fine di compromettere il browser.

I dati rubati dal network sembrano, così, dei dati completamente normali di navigazione tramite browser.

Il RAT è un tool di amministrazione remota generalmente utilizzato per accedere ad altri computer da location remote, consentendo agli hacker di controllare il malware dall'esterno.

Nella loro analisi gli esperti di G DATA hanno scoperto due varianti del malware.

Informazioni più dettagliate possono essere trovate a questo indirizzo.

Rispondi quotando

Rispondi quotando